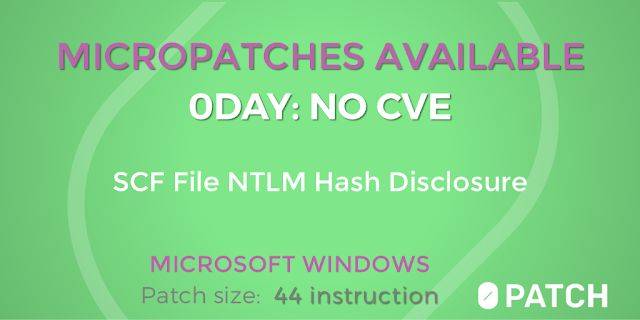

近日,一家知名的第三方安全公司在其官方技術博客上發布了一項重要更新,宣布為Windows系列操作系統推出了一項緊急安全補丁。此次補丁的發布旨在解決一個與SCF文件處理相關的NTLM憑據泄露漏洞,該漏洞對Windows 10和Windows 11等最新版本的操作系統構成了潛在威脅。

值得注意的是,由于微軟官方的漏洞響應和修復流程往往需要時間,且對于某些老舊版本如Windows 7,微軟已經停止提供官方支持。因此,這部分用戶面臨的安全風險尤為突出。針對這一現狀,該第三方安全公司憑借其長期在老舊Windows版本安全維護方面的專業經驗,迅速推出了付費及免費的補丁服務,以填補官方支持的空白。

據該安全公司介紹,此次發布的補丁全面覆蓋了從Windows 7到最新的Windows 11 24H2的所有桌面版本,以及從Server 2008 R2至Server 2025的服務器版本。這意味著,無論是個人用戶還是企業用戶,只要使用的是Windows操作系統,都能在此次補丁中找到適合自己的安全解決方案。用戶只需訪問該公司的官方網站,即可下載并安裝相應的補丁。

關于此次漏洞的具體利用方式,攻擊者可以通過精心構造的惡意SCF文件,誘導用戶進行查看或執行。一旦用戶觸發這些文件,攻擊者便能竊取用戶的NTLM哈希憑據,進而可能對用戶的系統安全構成嚴重威脅。這一攻擊手段與微軟之前修復過的某些URL文件漏洞在攻擊場景上有所相似,但其背后的技術原理卻大相徑庭。