網絡安全領域近日曝出一則新威脅,黑客組織正在采用一種前所未有的釣魚攻擊手段,利用瀏覽器內置的Blob URI功能實施高度隱蔽的攻擊。這一手法不僅成功繞過了傳統(tǒng)的加密憑證保護機制,還因其罕見性,使得大部分AI安全防護程序難以察覺。

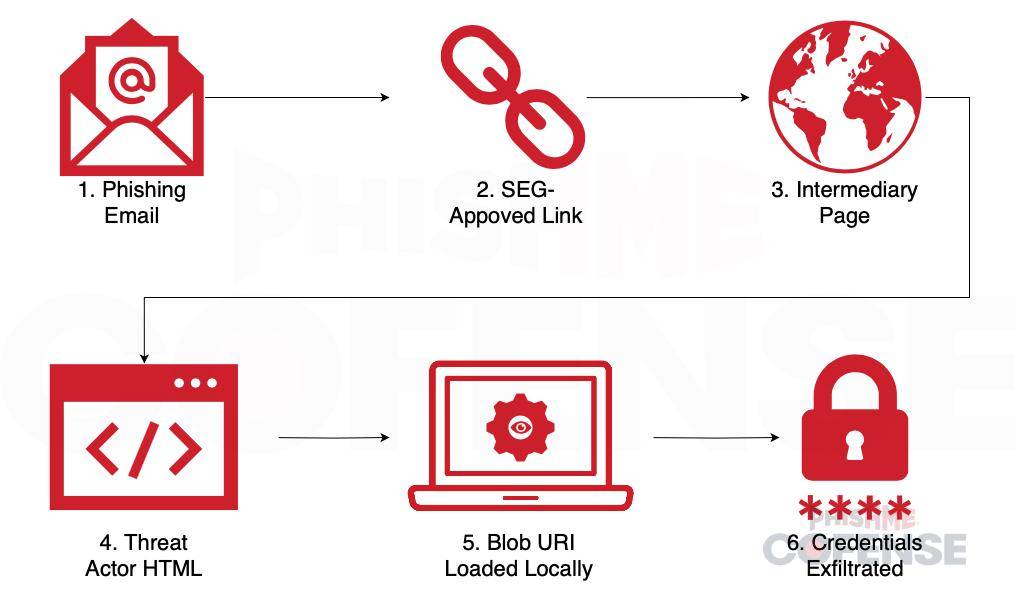

據(jù)網絡安全公司Cofense的最新研究報告,黑客首先通過釣魚郵件誘導用戶點擊看似來自可信域名的鏈接,如微軟的OneDrive。這些郵件能夠順利通過安全網關的檢測,從而增加了攻擊的成功率。一旦用戶點擊鏈接,他們會被重定向到一個中間網站,該網站看似無害,實則加載了攻擊者控制的HTML文件。

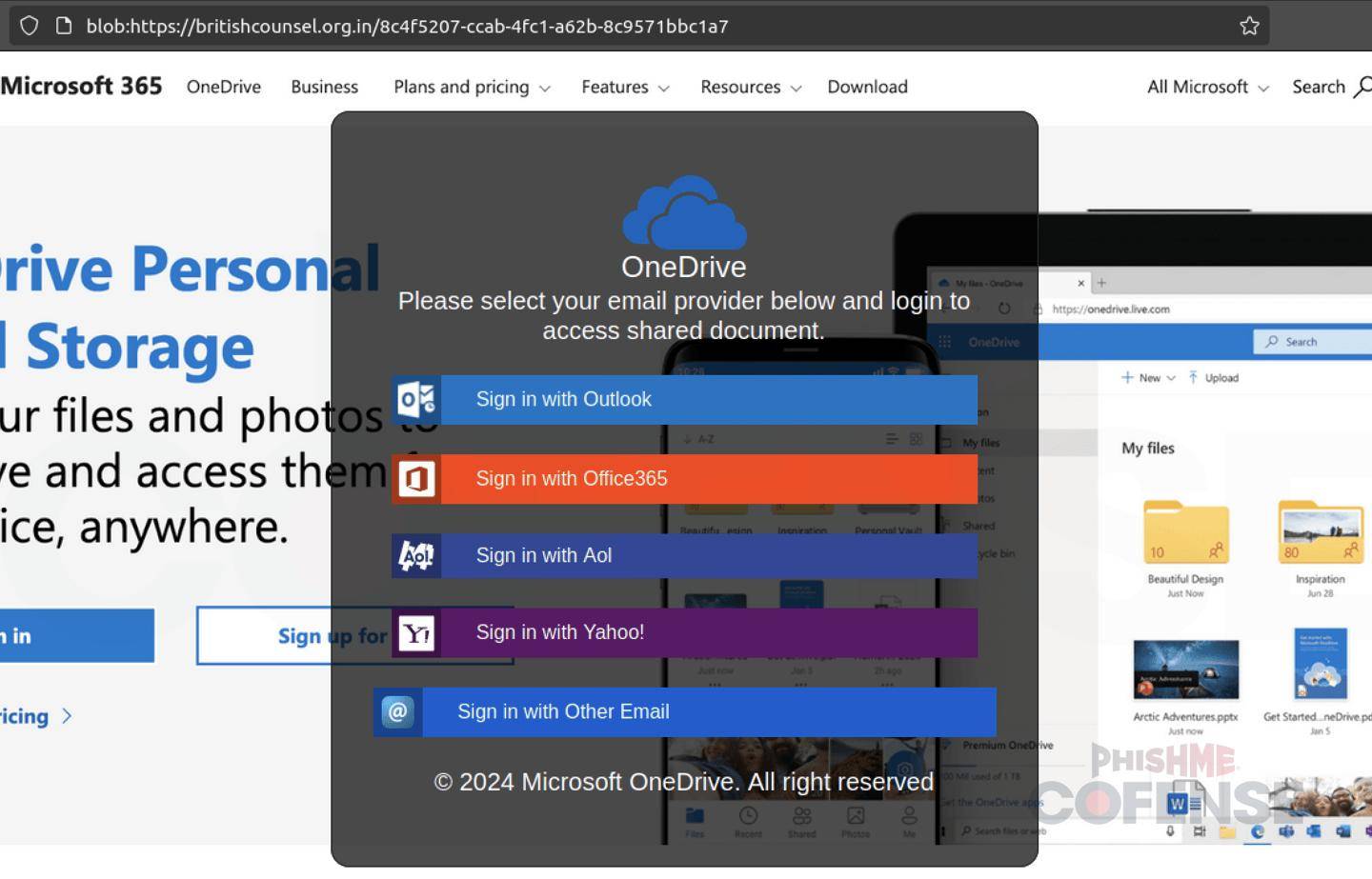

關鍵在于,這些HTML文件并不包含任何惡意代碼特征,因此能夠躲避傳統(tǒng)安全系統(tǒng)的檢測。然而,當這些文件在受害者的瀏覽器中解碼后,會生成一個Blob URI。Blob URI,即二進制大對象統(tǒng)一資源標識符,是瀏覽器用來生成臨時本地內容的協(xié)議,包括圖片、音頻和PDF等二進制數(shù)據(jù)。通過Blob URI,攻擊者能夠在受害者的瀏覽器內存中直接生成一個與微軟登錄界面完全一致的釣魚頁面,無需托管在公網服務器上。

一旦用戶在這個偽裝的登錄頁面上輸入賬號密碼,這些信息就會通過加密通道被傳輸?shù)焦粽叩姆掌魃希麄€過程沒有任何異常跳轉提示,用戶往往難以察覺。由于釣魚頁面完全在受害者瀏覽器內存中生成,并在會話結束后自動銷毀,因此無法留存追溯證據(jù),傳統(tǒng)的郵件網關和端點防護系統(tǒng)也無法掃描內存中渲染的內容。

Cofense情報團隊負責人Jacob Malimban指出:“這種攻擊方式極大地增加了檢測和分析的難度。由于釣魚頁面通過Blob URI本地生成,常規(guī)的在線掃描機制已經完全失效。”面對這一新威脅,企業(yè)用戶需要采取更加嚴密的防護措施。建議部署防火墻即服務(FWaaS)實現(xiàn)登錄行為的實時監(jiān)控,采用零信任網絡訪問(ZTNA)限制敏感系統(tǒng)的訪問權限,并強制啟用多因素認證(MFA)作為關鍵系統(tǒng)訪問的前置條件。

企業(yè)還應定期開展針對Blob URI攻擊場景的滲透測試,以評估和提升自身的安全防護能力。面對不斷演變的網絡威脅,保持警惕和持續(xù)更新安全防護策略至關重要。