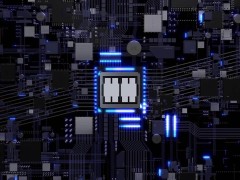

近日,網絡安全領域傳來新警報,知名平臺GreyNoise在5月28日發布的一項報告指出,一場大規模網絡攻擊事件導致近9000臺華碩路由器被不法分子悄悄植入了后門程序,這些設備未來有可能被用于組建僵尸網絡,對網絡安全構成嚴重威脅。

面對這一緊急情況,華碩公司迅速響應,已經發布了針對受影響路由器的固件修復程序。然而,GreyNoise特別提醒,對于那些在更新固件之前已經被植入后門的設備,僅僅進行固件更新是不足以徹底解決問題的。用戶必須先將設備完全恢復出廠設置,并進行重新配置,才能確保后門程序被徹底清除。

在這份詳盡的報告中,GreyNoise詳細闡述了兩種關鍵的安全漏洞:身份認證繞過訪問漏洞和命令執行漏洞。其中,一種尚未獲得CVE編號的漏洞影響了華碩RT-AC3200和RT-AC3100型號的路由器。攻擊者通過偽裝成華碩官方用戶代理,并使用特定的cookie格式,能夠在身份驗證流程中提前終止字符串解析,從而繞過正常的認證步驟。

而CVE-2021-32030漏洞則專門針對華碩GT-AC2900和Lyra Mini設備,同樣允許攻擊者繞過身份認證。一旦攻擊者成功獲得認證訪問權限,他們就可以利用設備內置的設置和安全漏洞,在TCP/53282端口上建立SSH連接,并設置一個由攻擊者控制的公鑰,以實現持久的遠程訪問。

在命令執行方面,GreyNoise發現了針對華碩RT-AX55系列型號的CVE-2023-39780漏洞。攻擊者可以利用Bandwidth SQLite Logging(BWSQL)嵌入日志功能中的腳本注入漏洞,執行用戶控制的數據。這一漏洞的發現進一步加劇了網絡安全形勢的嚴峻性。

根據GreyNoise的掃描數據,截至5月27日,全球范圍內已有近9000臺華碩路由器被確認遭到入侵。值得注意的是,這些后門配置并非存儲在硬盤上,而是被存儲在非易失性隨機存取存儲器(NVRAM)中。這意味著,即使設備被重啟或固件得到更新,后門程序仍然會存在,除非用戶手動進行檢查和清除。

GreyNoise強烈建議,所有使用華碩路由器的用戶應立即檢查自己的設備是否可能受到感染。對于疑似受感染的設備,用戶應執行完全恢復出廠設置并重新配置的操作,同時仔細檢查TCP/53282端口的SSH訪問權限以及authorized_keys文件中的未授權條目。這些措施對于防止后門程序的持續存在和潛在的網絡攻擊至關重要。